Come verificare velocemente le vulnerabilità relative Meltdown e Spectre.

Il software è scaricabile al seguente link.

Non necessita di installazione e dopo un veloce test, in caso di

positività alle vulnerabilità, indicherà le soluzioni da adottare per

porvi rimedio.

ATTENZIONE all'applicazione delle soluzioni proposte, iniziamo a dire

intanto che il test vi può servire solo per una prima verifica.

L'applicazione delle soluzioni più corrette è da valutare caso per caso,

in quanto non vi è una soluzione univoca e soprattutto completa. Il

problema infatti si pone a livello profondo perchè riguarda

l'architettura dei processori.

Non prendete iniziative se non siete pratici, vi conviene rivolgervi

ad un tecnico per trovare eventuali soluzioni atte a mitigare il

problema.

Andrea Guzzo

Privacy in rete

La rete può sembrare apparentemente innocua eppure nasconde molti pericoli per la vostra privacy

La rete è di tutti e di nessuno, motori di ricerca, provider, le strutture più varie che possono raccogliere i dati più disperati.

Centinaia di applicazioni a vostra insaputa raccolgono e comunicano i vostri dati in rete, e tutto ciò non è solo per fini positivi e/o preventivi come per motivi di sicurezza nazionali, antiterrorismo e controspionaggio, ma anche perchè queste informazioni possono valere oro.

Pensate ad esempio a fini statistici e di indagine di vendita come può essere utile comprendere come il potenziale cliente si comporta, il prevedere le sue mosse significa formulare strategie di vendita efficaci per aumentare profitti e guadagni.

Per quanto possa sembrarvi assurdo e fantasioso, è fin troppo facile reperire informazioni private e personali, costruire su di esse dei castelli di accuse infamanti, utilizzare i dati per truffe, finalità economiche o politiche.

Nella rete crediamo di sentirci al sicuro e protetti ma la verità è che una volta entrati nel mondo di internet la nostra privacy può scomparire definitivamente. Chi può infatti garantirvi con assoluta certezza il corretto operato nel trattamento dei vostri dati? Quali sono gli strumenti in vostro possesso per controllare ed impedire che qualcuno utilizzi in modo inopportuno le vostre informazioni? Può essere sempre facile tutelare i vostri dati se detenuti all'estero?

Molti di noi, o comunque chiunque utilizzi internet acquisisce automaticamente una vita virtuale, una vita non tangibile, eterea, dove raccontiamo in qualche modo nella rete almeno parte di noi stessi, questo processo è inarrestabile e porta con sé anche molti vantaggi ma è indispensabile che ognuno sia anche cosciente dei pericoli e delle strumentalizzazioni della rete stessa.

La rete è la più grande risorsa di intelligence dove ognuno rivela sé stesso!

Ricordate sempre molto bene che non siete solo voi che utilizzate ed osservate la rete,

anche la rete vi guarda e vi scruta in ogni momento, e raacoglie dati su divoi...

Andrea Guzzo

Calcolo resistenza su LED

Vediamo come calcolare una resistenza adeguata da mettere in serie su un LED.

I LED a parer mio sono di una utilità estrema, sono versatili, hanno un bassissimo consumo, si distinguono per lunga durata e cosa non da poco; hanno bisogno di pochi Volts per funzionare.

Ma cosa dobbiamo fare per adattarli all'alimentazione in modo che non si danneggino irreparabilmente?

Ecco qui la formula:

R = VDC - VL

_________

IL

R (in Ohm, resistenza da applicare in serie al LED) = VDC (tensione di alimentazione applicata al LED), meno VL (la tensione di funzionamento del LED), diviso IL (l'intensità di corrente da applicare al LED).

Esempio: per alimentare a 12 Volt un LED che necessita di una corrente di 20 mA e una tensione di lavoro da 2,5 V occorre mettere in serie al LED una rsistenza da:

12 V - 2,5 V = 9,5 : 0,02 A = 475 Ohm, resistenza con il valore commerciale più vicino = 470 Ohm

Andrea Guzzo

I LED a parer mio sono di una utilità estrema, sono versatili, hanno un bassissimo consumo, si distinguono per lunga durata e cosa non da poco; hanno bisogno di pochi Volts per funzionare.

Ma cosa dobbiamo fare per adattarli all'alimentazione in modo che non si danneggino irreparabilmente?

Ecco qui la formula:

R = VDC - VL

_________

IL

R (in Ohm, resistenza da applicare in serie al LED) = VDC (tensione di alimentazione applicata al LED), meno VL (la tensione di funzionamento del LED), diviso IL (l'intensità di corrente da applicare al LED).

Esempio: per alimentare a 12 Volt un LED che necessita di una corrente di 20 mA e una tensione di lavoro da 2,5 V occorre mettere in serie al LED una rsistenza da:

12 V - 2,5 V = 9,5 : 0,02 A = 475 Ohm, resistenza con il valore commerciale più vicino = 470 Ohm

Andrea Guzzo

Apparecchiature informatiche e privacy

Anche le apparecchiature apparentemente più innocue possono violare la vostra privacy.

Molti software e hardware di uso comune, raccolgono, memorizzano, inviano dati a nostra insaputa, i pericoli sono sempre in agguato e spesso si possono celare nei prodotti apparentemente più innoqui.

Tra i dispositivi più comuni troviamo scanner, fotocopiatrici e stampanti.

Da molti anni, molte apparecchiature di scannerizzazione e di stampa, memorizzano nei propri chip o sui sistemi operativi, informazioni riguardo documenti stampati o scansionati e possono in taluni casi, anche inviare dati statistici in remoto, attraverso le vostre connessioni di rete.

Dalla metà degli anni '90 per esempio, attraverso un semplice sistema steganografico, tutte le fotocopiatrici e stampanti a colori inseriscono all'interno delle immagini stampate, sequenze sparse di puntini gialli o di altro colore. Questi puntini, apparentemente casuali, corrispondono ad un pattern ben preciso, attraverso questo watermark latente si possono marcare in modo univoco le stampe.

Questo consente di poter risalire attraverso le analisi delle immagini a: marca, modello, numero seriale dell'apparecchiatura o altre informazioni utili, come ad esempio, data e ora di stampa, in modo da poter rintracciare se possibile attraverso la rete di vendita l'eventuale acquirente od avere comunque la prova che una determinata immagine sia stata stampata da un determinato apparecchio.

Il sistema è stato ideato per tracciare la stampa di banconote false, stampe illecite o per indagini e prevenzioni antiterroristiche.

I sistemi steganografici usati per nascondere l'esistenza di informazioni si perdono nella notte dei tempi, ma anche se le finalità perseguite possono avere fini preventivi si pongono altre questioni di sicurezza e privacy.

Analizzando il problema sotto il profilo della sicurezza possiamo comprendere quante informazioni in chiaro o steganografate possano rimanere in modo latente: su supporti cartacei o simili, all'interno dei software, dei PC o delle periferiche stesse e quanti dati potrebbero essere spediti via rete a nostra insaputa.

Queste problematiche apparentemente banali possono diventare pericolose, specialmente quando parliamo di spionaggio.

Mentre per quanto riguarda il trattamento dei dati o la bonifica dei supporti, le legislazioni dei vari paesi si orientano sempre più verso regolamentazioni condivise, in altri casi i problemi sotto il profilo della sicurezza risultano ancora irrisolti in quanto non esistono allo stato attuale normative che regolarizzino l'uso di determinate strategie.

Resta quindi alle aziende l'eventuale interesse (e dico eventuale perchè si preferisce ignorare il problema) di interpellare personale specializzato in problemi di sicurezza e di prendere adeguati provvedimenti, ivi comprese, laddove necessario, le eventuali problematiche di bonifica delle periferiche stesse...

Andrea Guzzo

Molti software e hardware di uso comune, raccolgono, memorizzano, inviano dati a nostra insaputa, i pericoli sono sempre in agguato e spesso si possono celare nei prodotti apparentemente più innoqui.

Tra i dispositivi più comuni troviamo scanner, fotocopiatrici e stampanti.

Da molti anni, molte apparecchiature di scannerizzazione e di stampa, memorizzano nei propri chip o sui sistemi operativi, informazioni riguardo documenti stampati o scansionati e possono in taluni casi, anche inviare dati statistici in remoto, attraverso le vostre connessioni di rete.

Dalla metà degli anni '90 per esempio, attraverso un semplice sistema steganografico, tutte le fotocopiatrici e stampanti a colori inseriscono all'interno delle immagini stampate, sequenze sparse di puntini gialli o di altro colore. Questi puntini, apparentemente casuali, corrispondono ad un pattern ben preciso, attraverso questo watermark latente si possono marcare in modo univoco le stampe.

Questo consente di poter risalire attraverso le analisi delle immagini a: marca, modello, numero seriale dell'apparecchiatura o altre informazioni utili, come ad esempio, data e ora di stampa, in modo da poter rintracciare se possibile attraverso la rete di vendita l'eventuale acquirente od avere comunque la prova che una determinata immagine sia stata stampata da un determinato apparecchio.

Il sistema è stato ideato per tracciare la stampa di banconote false, stampe illecite o per indagini e prevenzioni antiterroristiche.

I sistemi steganografici usati per nascondere l'esistenza di informazioni si perdono nella notte dei tempi, ma anche se le finalità perseguite possono avere fini preventivi si pongono altre questioni di sicurezza e privacy.

Analizzando il problema sotto il profilo della sicurezza possiamo comprendere quante informazioni in chiaro o steganografate possano rimanere in modo latente: su supporti cartacei o simili, all'interno dei software, dei PC o delle periferiche stesse e quanti dati potrebbero essere spediti via rete a nostra insaputa.

Queste problematiche apparentemente banali possono diventare pericolose, specialmente quando parliamo di spionaggio.

Mentre per quanto riguarda il trattamento dei dati o la bonifica dei supporti, le legislazioni dei vari paesi si orientano sempre più verso regolamentazioni condivise, in altri casi i problemi sotto il profilo della sicurezza risultano ancora irrisolti in quanto non esistono allo stato attuale normative che regolarizzino l'uso di determinate strategie.

Resta quindi alle aziende l'eventuale interesse (e dico eventuale perchè si preferisce ignorare il problema) di interpellare personale specializzato in problemi di sicurezza e di prendere adeguati provvedimenti, ivi comprese, laddove necessario, le eventuali problematiche di bonifica delle periferiche stesse...

Andrea Guzzo

Testare gli alimentatori per pc

Un modo semplice e rapido per testare a grandi linee il funzionamento di un alimentatore per pc.

Le problematiche che possono affliggere un alimentatore sono davvero molte, a volte bisogna andare per esclusione ed esperienza per identificarne il malfunzionamento, ma molto più spesso bastano pochi e esemplici controlli per verificare eventuali problemi. Questo può essere anche utile in caso si effettui una prima selezione di stock di alimentatori recuperati, magari da usare per il trashware.

ATTENZIONE! Le spiegazioni contenute in questo articolo sono a puro fine illustrativo e didattico. E' necessario che chi esegue i test abbia un minimo di competenze elettriche / elettroniche, agite a vostro rischio e pericolo! L'autore dell'articolo non può assumersi in nessun caso nessuna responsabilità per danni causati a sè stessi o a terzi!

Il modo più semplice per verificare a prima vista il funzionamento di un alimentatore per pc è quello di fare un controllo sul connettore di alimentazione principale che si interfaccia con la scheda madre.

Collegando l'alimentatore all'alimentazione elettrica e mettendo in corto circuito con l'ausilio di una clips il terminale del cavo VERDE con un qualsiasi terminale di un cavo NERO (massa) si può verificare se l'alimentatore si accende e se si avvia la ventola di raffreddamento (ATTENZIONE! per fare ciò NON è necessario aprire il box dell'alimentatore).

Nel caso ciò avvenga quasi sempre l'alimentatore risulta ok.

Nel caso la ventola non parta sarà necessario effettuare controlli più approfonditi con un tester, (sempre ne valga la pena) ma ciò è consentito solo ad i più esperti...

Se lo ritenete utile una volta individuato il guasto potete procedere alla riparazione...

Andrea Guzzo

Le problematiche che possono affliggere un alimentatore sono davvero molte, a volte bisogna andare per esclusione ed esperienza per identificarne il malfunzionamento, ma molto più spesso bastano pochi e esemplici controlli per verificare eventuali problemi. Questo può essere anche utile in caso si effettui una prima selezione di stock di alimentatori recuperati, magari da usare per il trashware.

ATTENZIONE! Le spiegazioni contenute in questo articolo sono a puro fine illustrativo e didattico. E' necessario che chi esegue i test abbia un minimo di competenze elettriche / elettroniche, agite a vostro rischio e pericolo! L'autore dell'articolo non può assumersi in nessun caso nessuna responsabilità per danni causati a sè stessi o a terzi!

Il modo più semplice per verificare a prima vista il funzionamento di un alimentatore per pc è quello di fare un controllo sul connettore di alimentazione principale che si interfaccia con la scheda madre.

Collegando l'alimentatore all'alimentazione elettrica e mettendo in corto circuito con l'ausilio di una clips il terminale del cavo VERDE con un qualsiasi terminale di un cavo NERO (massa) si può verificare se l'alimentatore si accende e se si avvia la ventola di raffreddamento (ATTENZIONE! per fare ciò NON è necessario aprire il box dell'alimentatore).

Nel caso ciò avvenga quasi sempre l'alimentatore risulta ok.

Nel caso la ventola non parta sarà necessario effettuare controlli più approfonditi con un tester, (sempre ne valga la pena) ma ciò è consentito solo ad i più esperti...

- verificare innanzitutto la tensione a valle del cavo di alimentazione, se la tensione risulta presente controllare che non ci siano falsi contatt;

- sui vari cavi sono presenti le tensioni nominali? Mantenere il terminale del cavo verde e di uno nero (massa) collegati e controllare le tensioni secondo lo schema qui sotto, se le tensioni discostano troppo da quelle nominali allora probabilmente ci saranno problemi elettronici su qualche componente;

- se sui cavi la tensione non risulta presente, allora controllare interruttori e fusibile (normalmente se il fusibile è bruciato identifica un grosso problema a valle sul circuito dell'alimentatore e non proseguo oltre);

- la ventola può anche risultare difettosa perchè bruciata o bloccata, controllare stato meccanico ed elettronico.

Se lo ritenete utile una volta individuato il guasto potete procedere alla riparazione...

Andrea Guzzo

Header e-mail

Interpretare e comprendere gli header email.

Questo articolo non vuole essere esaustivo in quanto la meccanica di spedizione e ricezione email è molto complessa, per coloro che volessero comprenderla in maniera approfondita consiglio documentazioni molto più corpose, in particolare testi di hacking e reti.

Ad ogni modo, imparare ad analizzare anche in modo veloce gli header di una mail può tornarci molto utile, in particolare se ci occupiamo di ethical hacking e sicurezza.

---------------------------------------------------------------------------------------------------------------------------

NB Questi header sono stati alterati per motivi di privacy

---------------------------------------------------------------------------------------------------------------------------

Delivered-To: destinatariomail@google.com

Received: by 10.241.49.149 with SMTP id v21cbp25485ibf;

Sun, 11 Mar 2011 07:54:31 -0701 (PDT)

Received: by 10.216.142.169 with SMTP id

o41vr5294762wei.121.1321477670107;

Sun, 11 Mar 2011 07:54:30 -0701 (PDT)

Return-Path: <mittentemail@gmail.com>

Received: from mail-wb0-f281.google.com

(mail-wb0-f281.google.com [84.165.99.181])

by mx.google.com with ESMTPS

id r80si13217428weq.60.2012.03.11.07.54.29

(version=TLSv1/SSLv3 cipher=OTHER);

Sun, 11 Mar 2011 07:54:30 -0701 (PDT)

Received-SPF: pass (google.com: domain of mittentemail@gmail.com

designates 84.165.99.181 as permitted sender)

client-ip=84.165.99.181;

Authentication-Results: mx.google.com; spf=pass (google.com:

domain of mittentemail@gmail.com designates

74.125.82.181 as permitted sender)

smtp.mail=mittentemail@gmail.com;

dkim=pass header.i=@gmail.com

Received: by mail-wb0-f281.google.com with SMTP

id m13ss2853269wer.40

for <destinatariomail@gmail.com>;

Sun, 11 Mar 2011 07:54:29 -0701 (PDT)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=gmail.com; s=23120113;

h=message-id:date:from:user-agent:mime-version:to:subject

:content-type:content-transfer-encoding;

bh=btVLAPaMvetb96t+LGOKwLbzEXxLYBHeSRrouTNoZSQ=;

b=Z5Zp0nHEjtiv4HWaUIlS2y3PsnKKxuVpvI3ohb6gWhQ/gcktmbnLXCWskHs

WlxA+I5lhS4MuAkZyngsMBYBp7yVhsdbhskpqAnB8JSmbesCqhx/K6Ca3xHI

dNx5A+CaThHnMUsQlbcwefugutgcueugy2XhgDxy8gQG439+6AIVdfMbTT5L

yctNQsLitm7CvLHtK9a+VClyTZlCSX7RYg1igRXmGSjJmmIkZqwfNu63Qlr

uzAM8iaKRLWf9iW4iEm/8SmZCR5M3a0IbykYOdBz8y2xfL7QbsXRaDBWqB9i

ZBQg==

Received: by 10.182.78.233 with SMTP id e9mr2012859wix.0.1331469646;

Sun, 11 Mar 2011 07:54:29 -0701 (PDT)

Return-Path: <mittentemail@gmail.com>

Received: from [192.x.x.x]

(dynamic-adsl-xx-xx-xxx-xxx.clienti.alice.it. [100.63.2s2.563])

by mx.google.com with ESMTPS

id w0sm434829wiy.2.2012.03.12.88.53.20

(version=SSLv3 cipher=OTHER);

Sun, 11 Mar 2011 07:54:29 -0701 (PDT)

Message-ID: <4F5CBCA6.6020302@gmail.com>

Date: Sun, 11 Mar 2011 15:54:30 +0100

From: "nomedelmittente." <mittentemail@gmail.com>

User-Agent: Mozilla/5.0 (X11; U; Linux i686; en-US; rv:1.9.2.24)

Gecko/20111109 Thunderbird/3.1.16

MIME-Version: 1.0

To: "destinatariomail@gmail.com" <destinatariomail@gmail.com>

Subject: Prova

Content-Type: text/html; charset=ISO-8859-15

Content-Transfer-Encoding: 7bit

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

<html>

<head>

<meta http-equiv="content-type" content="text/html;

charset=ISO-8859-15">

</head>

<body text="#000000" bgcolor="#ffffff">

Prova

</body>

</html>

---------------------------------------------------------------------------------------------------------------------------

---------------------------------------------------------------------------------------------------------------------------

Delivered-To - è il destinatario della mail

Received - ci informa in merito al percorso che la nostra mail ha fatto dal momento in cui è stata ricevuta andando via via indietro risalendo al mittente.

Return-Path - è la mail che riceverà un eventuale nostro messaggio di risposta

Subject - è l'oggetto della mail

</head>

<body text="#000000" bgcolor="#ffffff">

Prova

</body>

</html>

in queste stringhe possiamo individuare il contenuto del messaggio "Prova" insieme alle indicazioni del corpo del testo e del suo colore

Date - è la data di invio del messaggio

From - è il mittente del messaggio

E' possibile recuperare inoltre altre informzioni utili degne di nota, come ad esempio:

Received: from [192.x.x.x]

(dynamic-adsl-xx-xx-xxx-xxx.clienti.alice.it. [100.63.2s2.563])

- in queste righe possiamo individuare l'indirizzo ip del pc nella lan e l'indirizzo ip esterno che risulta in questo caso essere dinamico, insieme al nome del provider adsl con il quale abbiamo stipulato il contratto

User-Agent: Mozilla/5.0 (X11; U; Linux i686; en-US; rv:1.9.2.24)

Gecko/20111109 Thunderbird/3.1.16

- qui individuiamo: il browser web Mozilla Firefox/5.0, sistema operativo (Linux i686), server grafico (x11), programma di posta (Thunderbird/3.1.16).

Andrea Guzzo

Questo articolo non vuole essere esaustivo in quanto la meccanica di spedizione e ricezione email è molto complessa, per coloro che volessero comprenderla in maniera approfondita consiglio documentazioni molto più corpose, in particolare testi di hacking e reti.

Ad ogni modo, imparare ad analizzare anche in modo veloce gli header di una mail può tornarci molto utile, in particolare se ci occupiamo di ethical hacking e sicurezza.

---------------------------------------------------------------------------------------------------------------------------

NB Questi header sono stati alterati per motivi di privacy

---------------------------------------------------------------------------------------------------------------------------

Delivered-To: destinatariomail@google.com

Received: by 10.241.49.149 with SMTP id v21cbp25485ibf;

Sun, 11 Mar 2011 07:54:31 -0701 (PDT)

Received: by 10.216.142.169 with SMTP id

o41vr5294762wei.121.1321477670107;

Sun, 11 Mar 2011 07:54:30 -0701 (PDT)

Return-Path: <mittentemail@gmail.com>

Received: from mail-wb0-f281.google.com

(mail-wb0-f281.google.com [84.165.99.181])

by mx.google.com with ESMTPS

id r80si13217428weq.60.2012.03.11.07.54.29

(version=TLSv1/SSLv3 cipher=OTHER);

Sun, 11 Mar 2011 07:54:30 -0701 (PDT)

Received-SPF: pass (google.com: domain of mittentemail@gmail.com

designates 84.165.99.181 as permitted sender)

client-ip=84.165.99.181;

Authentication-Results: mx.google.com; spf=pass (google.com:

domain of mittentemail@gmail.com designates

74.125.82.181 as permitted sender)

smtp.mail=mittentemail@gmail.com;

dkim=pass header.i=@gmail.com

Received: by mail-wb0-f281.google.com with SMTP

id m13ss2853269wer.40

for <destinatariomail@gmail.com>;

Sun, 11 Mar 2011 07:54:29 -0701 (PDT)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=gmail.com; s=23120113;

h=message-id:date:from:user-agent:mime-version:to:subject

:content-type:content-transfer-encoding;

bh=btVLAPaMvetb96t+LGOKwLbzEXxLYBHeSRrouTNoZSQ=;

b=Z5Zp0nHEjtiv4HWaUIlS2y3PsnKKxuVpvI3ohb6gWhQ/gcktmbnLXCWskHs

WlxA+I5lhS4MuAkZyngsMBYBp7yVhsdbhskpqAnB8JSmbesCqhx/K6Ca3xHI

dNx5A+CaThHnMUsQlbcwefugutgcueugy2XhgDxy8gQG439+6AIVdfMbTT5L

yctNQsLitm7CvLHtK9a+VClyTZlCSX7RYg1igRXmGSjJmmIkZqwfNu63Qlr

uzAM8iaKRLWf9iW4iEm/8SmZCR5M3a0IbykYOdBz8y2xfL7QbsXRaDBWqB9i

ZBQg==

Received: by 10.182.78.233 with SMTP id e9mr2012859wix.0.1331469646;

Sun, 11 Mar 2011 07:54:29 -0701 (PDT)

Return-Path: <mittentemail@gmail.com>

Received: from [192.x.x.x]

(dynamic-adsl-xx-xx-xxx-xxx.clienti.alice.it. [100.63.2s2.563])

by mx.google.com with ESMTPS

id w0sm434829wiy.2.2012.03.12.88.53.20

(version=SSLv3 cipher=OTHER);

Sun, 11 Mar 2011 07:54:29 -0701 (PDT)

Message-ID: <4F5CBCA6.6020302@gmail.com>

Date: Sun, 11 Mar 2011 15:54:30 +0100

From: "nomedelmittente." <mittentemail@gmail.com>

User-Agent: Mozilla/5.0 (X11; U; Linux i686; en-US; rv:1.9.2.24)

Gecko/20111109 Thunderbird/3.1.16

MIME-Version: 1.0

To: "destinatariomail@gmail.com" <destinatariomail@gmail.com>

Subject: Prova

Content-Type: text/html; charset=ISO-8859-15

Content-Transfer-Encoding: 7bit

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

<html>

<head>

<meta http-equiv="content-type" content="text/html;

charset=ISO-8859-15">

</head>

<body text="#000000" bgcolor="#ffffff">

Prova

</body>

</html>

---------------------------------------------------------------------------------------------------------------------------

---------------------------------------------------------------------------------------------------------------------------

Delivered-To - è il destinatario della mail

Received - ci informa in merito al percorso che la nostra mail ha fatto dal momento in cui è stata ricevuta andando via via indietro risalendo al mittente.

Return-Path - è la mail che riceverà un eventuale nostro messaggio di risposta

Subject - è l'oggetto della mail

</head>

<body text="#000000" bgcolor="#ffffff">

Prova

</body>

</html>

in queste stringhe possiamo individuare il contenuto del messaggio "Prova" insieme alle indicazioni del corpo del testo e del suo colore

Date - è la data di invio del messaggio

From - è il mittente del messaggio

E' possibile recuperare inoltre altre informzioni utili degne di nota, come ad esempio:

Received: from [192.x.x.x]

(dynamic-adsl-xx-xx-xxx-xxx.clienti.alice.it. [100.63.2s2.563])

- in queste righe possiamo individuare l'indirizzo ip del pc nella lan e l'indirizzo ip esterno che risulta in questo caso essere dinamico, insieme al nome del provider adsl con il quale abbiamo stipulato il contratto

User-Agent: Mozilla/5.0 (X11; U; Linux i686; en-US; rv:1.9.2.24)

Gecko/20111109 Thunderbird/3.1.16

- qui individuiamo: il browser web Mozilla Firefox/5.0, sistema operativo (Linux i686), server grafico (x11), programma di posta (Thunderbird/3.1.16).

Andrea Guzzo

Come mantenere le batterie per cellulari, pc, tablet, etc. in ottima forma

Scopriamone le caratteristiche ed i trucchi per la loro manutenzione.

Con il passare del tempo le batterie contenute nelle nostre apparecchiature perdono in parte la loro efficienza, questo è dovuto in parte al loro normale deterioramento, al modo in cui vengono utilizzate e ad un "effetto memoria" (non tipico però di tutti gli accumulatori).

Non tutte le batterie utilizzate però sono uguali e necessitano dello stesso tipo di manutenzione.

Le batterie al Nichel Metal Idrato o al Nichel Cadmio, molto usate in formato stilo sono sensibili all' "effetto memoria" causato da scariche parziali ripetute. Questo effetto può essere ridotto portando periodicamente la batteria ad una scarica completa ed effettuando successivamente un ciclo di ricarica completo, sono batterie che non patiscono quindi le scariche complete ma anzi ne hanno necessità. Un sistema per scaricarle può essere quello di collegarle ad una lampadina o lasciate collegate all'utilizzatore acceso in modo che si scarichino naturalmente finchè l'utilizzatore non si spenga per effetto dell'esaurimento delle batterie.

Altre batterie come quelle al Piombo (comunemente utilizzate negli autoveicoli), agli Ioni di Litio o al Litio Polimero (queste ultime due presenti in molte apparecchiature come lettori mp3, tablet, cellulari e pc di ultima generazione) non hanno quasi nessun effetto memoria e se scaricate completamente vengono danneggiate.

La cosa peggiore che potete fare per la loro manutenzione è quella di non effettuarne la ricarica completa periodicamente, in particolare per le batterie agli Ioni di Litio e al Litio Polimero. Tutte le apparecchiature elettroniche che contengono queste ultime due tipologie di accumulatori, contengono al loro interno un circuito elettronico di protezione che provvede a segnalarvi quando la batteria è scarica ed a spegnere l'apparecchiatura prima che l'accumulatore sia completamente scarico, in modo da preservarne l'integrità. Se ricaricate periodicamente l'apparecchiatura, anche se non utilizzata, eviterete l'esaurimento completo della carica ed il suo danneggiamento.

Molti circuiti elettronici di protezione però, oltre a preservare le batterie ed a provvedere all'immediato spegnimento dell'apparecchiatura, si calibrano sull'effettiva capacità della batteria stessa. Perchè il circuito possa autoregolarsi indicandovi la reale carica della batteria è necessario periodicamente, provvedere a lasciare l'apparecchiatura accesa sino al suo naturale spegnimento ed a eseguirne immediatamente la ricarica completa. La calibrazione è utile eseguirla ogni 30-40 cicli di ricarica della batteria, in caso di non utilizzo provvedere ad una ricarica completa una volta al mese.

Software di manutenzione: i software più utili sono quelli in grado di disattivare i programmi non in uso del sistema operativo, in questo modo diminuirete l'utilizzo energetico dell'hardware e migliorerete le performance del sistema. I tune-up più approfonditi fateli solo se siete veramente esperti.

ATTENZIONE: potreste trovare in rete alcuni software specifici per scaricare le batterie velocemente in modo da accelerare i tempi di scarica, NON usateli nella maniera più assoluta, attraverso una scarica rapida le batterie si danneggiano molto velocemente!

Un utilizzo regolare e non intenso degli accumulatori ne migliora la durata, così come una ricarica completa ben fatta, a questo fine è utile effettuare la ricarica ad apparecchiatura spenta.

Il calore è nemico degli accumulatori, ne deteriora più rapidamente la loro lunga durata, evitate il più possibile di lasciare le vostre apparecchiature in ambienti caldi, preferite invece zone ventilate.

Per i pc portatili, che hanno le batterie vicinissime alle zone di dissipazione del calore e quindi sottoposte a maggiore stress termico, sono molto utili i supporti con ventilazione, quantomeno riuscirete a limitare nel tempo gli inevitabili danni.

Come potete notare, non tutte le batterie hanno le stesse caratteristiche e non necessitano della stessa manutenzione, prendete l'abitudine di verificare che tipo di batterie sono presenti nelle vostre apparecchiature in modo da capire come dovete comportarvi per la loro manutenzione.

N.B. Il termine batteria è un termine generico, le batterie che provvedono a generare corrente, come per esempio le batterie Nichel-Cadmio, Zinco-Carbone, etc., fanno parte della famiglia dei generatori, sono cioè in grado di generare corrente e non sono ricaricabili, nello specifico le batterie qui sopra citate, generano corrente elettrica per reazione chimica.

Le batterie ricaricabili, come quelle al Piombo, agli Ioni di Litio o al Litio Polimero, etc., fanno parte della famiglia degli accumulatori, sono cioè in grado di accumulare energia elettrica ma non di produrla da sè come per i generatori.

Andrea Guzzo

Con il passare del tempo le batterie contenute nelle nostre apparecchiature perdono in parte la loro efficienza, questo è dovuto in parte al loro normale deterioramento, al modo in cui vengono utilizzate e ad un "effetto memoria" (non tipico però di tutti gli accumulatori).

Non tutte le batterie utilizzate però sono uguali e necessitano dello stesso tipo di manutenzione.

Le batterie al Nichel Metal Idrato o al Nichel Cadmio, molto usate in formato stilo sono sensibili all' "effetto memoria" causato da scariche parziali ripetute. Questo effetto può essere ridotto portando periodicamente la batteria ad una scarica completa ed effettuando successivamente un ciclo di ricarica completo, sono batterie che non patiscono quindi le scariche complete ma anzi ne hanno necessità. Un sistema per scaricarle può essere quello di collegarle ad una lampadina o lasciate collegate all'utilizzatore acceso in modo che si scarichino naturalmente finchè l'utilizzatore non si spenga per effetto dell'esaurimento delle batterie.

Altre batterie come quelle al Piombo (comunemente utilizzate negli autoveicoli), agli Ioni di Litio o al Litio Polimero (queste ultime due presenti in molte apparecchiature come lettori mp3, tablet, cellulari e pc di ultima generazione) non hanno quasi nessun effetto memoria e se scaricate completamente vengono danneggiate.

La cosa peggiore che potete fare per la loro manutenzione è quella di non effettuarne la ricarica completa periodicamente, in particolare per le batterie agli Ioni di Litio e al Litio Polimero. Tutte le apparecchiature elettroniche che contengono queste ultime due tipologie di accumulatori, contengono al loro interno un circuito elettronico di protezione che provvede a segnalarvi quando la batteria è scarica ed a spegnere l'apparecchiatura prima che l'accumulatore sia completamente scarico, in modo da preservarne l'integrità. Se ricaricate periodicamente l'apparecchiatura, anche se non utilizzata, eviterete l'esaurimento completo della carica ed il suo danneggiamento.

Molti circuiti elettronici di protezione però, oltre a preservare le batterie ed a provvedere all'immediato spegnimento dell'apparecchiatura, si calibrano sull'effettiva capacità della batteria stessa. Perchè il circuito possa autoregolarsi indicandovi la reale carica della batteria è necessario periodicamente, provvedere a lasciare l'apparecchiatura accesa sino al suo naturale spegnimento ed a eseguirne immediatamente la ricarica completa. La calibrazione è utile eseguirla ogni 30-40 cicli di ricarica della batteria, in caso di non utilizzo provvedere ad una ricarica completa una volta al mese.

Software di manutenzione: i software più utili sono quelli in grado di disattivare i programmi non in uso del sistema operativo, in questo modo diminuirete l'utilizzo energetico dell'hardware e migliorerete le performance del sistema. I tune-up più approfonditi fateli solo se siete veramente esperti.

ATTENZIONE: potreste trovare in rete alcuni software specifici per scaricare le batterie velocemente in modo da accelerare i tempi di scarica, NON usateli nella maniera più assoluta, attraverso una scarica rapida le batterie si danneggiano molto velocemente!

Un utilizzo regolare e non intenso degli accumulatori ne migliora la durata, così come una ricarica completa ben fatta, a questo fine è utile effettuare la ricarica ad apparecchiatura spenta.

Il calore è nemico degli accumulatori, ne deteriora più rapidamente la loro lunga durata, evitate il più possibile di lasciare le vostre apparecchiature in ambienti caldi, preferite invece zone ventilate.

Per i pc portatili, che hanno le batterie vicinissime alle zone di dissipazione del calore e quindi sottoposte a maggiore stress termico, sono molto utili i supporti con ventilazione, quantomeno riuscirete a limitare nel tempo gli inevitabili danni.

Come potete notare, non tutte le batterie hanno le stesse caratteristiche e non necessitano della stessa manutenzione, prendete l'abitudine di verificare che tipo di batterie sono presenti nelle vostre apparecchiature in modo da capire come dovete comportarvi per la loro manutenzione.

N.B. Il termine batteria è un termine generico, le batterie che provvedono a generare corrente, come per esempio le batterie Nichel-Cadmio, Zinco-Carbone, etc., fanno parte della famiglia dei generatori, sono cioè in grado di generare corrente e non sono ricaricabili, nello specifico le batterie qui sopra citate, generano corrente elettrica per reazione chimica.

Le batterie ricaricabili, come quelle al Piombo, agli Ioni di Litio o al Litio Polimero, etc., fanno parte della famiglia degli accumulatori, sono cioè in grado di accumulare energia elettrica ma non di produrla da sè come per i generatori.

Andrea Guzzo

E' possibile intercettare un telefono cordless?

Il telefono a filo è sempre più desueto e scomodo, ma i telefoni cordless sono in grado di garantirci la stessa sicurezza?

Facciamo qualche semplice confronto su alcuni modelli...

Modelli giapponesi a 49 Mhz: Panasonic e similari.

Si possono ascoltare facilmente con qualsiasi scanner sintonizzabile sui 46-49 Mhz in Fm. La clonazione è facilissima, a causa del basso numero di chiavi elettroniche usate su questi modelli.

Si trovano sul mercato a prezzi molto convenienti ma sono completamente insicuri, a voi il rischio...

Modelli Omologati a 900 Mhz: Telecom, Urmet, Italtel, Sony etc.

Si possono ascoltare facilmente con qualsiasi scanner sintonizzabile sui 959.000-960.000 Mhz in Fm. Un buon numero di chiavi digitali rendono diffile la clonazione telefonica.

Sono un po' più sicuri dei precedenti, hanno un prezzo più elevato, mettono maggiormente al riparo da clonazioni ma non dagli ascolti indesiderati.

Modelli DECT a 1800 Mhz: Telecom, Philips, Nokia, etc.

A causa dell'alta frequenza, della modulazione digitale, dell'utilizzo di tecniche di codifica digitali usate, i dati trasmessinon non sono intercettabili con un comune scanner ed è molto difficile la clonazione del telefono.

Hanno un grado di sicurezza molto più elevato dei precedenti e permettono l'utilizzo fuori dalla portata degli ascolti indesiderati.

I telefoni cordless sono molto comodi e pratici, ma l'acquisto non va lasciato al caso...

Se non volete spendere, fareste meglio ad usare ancora un telefono a filo.

Nel caso invece preferiate la comodità, rivolgetevi solo sull'acquisto di telefoni di qualità ed a connessione criptata, ce ne sono molti in commercio.

Costeranno sicuramente di più, ma incorrerete più difficilmente in problemi di ascolto indesiderati ed in pericoli di clonazione, che potrebbero far diventare salata la vostra bolletta telefonica.

Diversamente, il burlone o l'appassionato radio di turno che si divertono ad ascoltare le vostre telefonate, qualche soggetto interessato ad informazioni riservate o qualcuno interessato ad usare la vostra linea telefonica per effettuare chiamate, potrebbero avere la meglio ed agire a vostro danno...

Andrea Guzzo

Facciamo qualche semplice confronto su alcuni modelli...

Modelli giapponesi a 49 Mhz: Panasonic e similari.

Si possono ascoltare facilmente con qualsiasi scanner sintonizzabile sui 46-49 Mhz in Fm. La clonazione è facilissima, a causa del basso numero di chiavi elettroniche usate su questi modelli.

Si trovano sul mercato a prezzi molto convenienti ma sono completamente insicuri, a voi il rischio...

Modelli Omologati a 900 Mhz: Telecom, Urmet, Italtel, Sony etc.

Si possono ascoltare facilmente con qualsiasi scanner sintonizzabile sui 959.000-960.000 Mhz in Fm. Un buon numero di chiavi digitali rendono diffile la clonazione telefonica.

Sono un po' più sicuri dei precedenti, hanno un prezzo più elevato, mettono maggiormente al riparo da clonazioni ma non dagli ascolti indesiderati.

Modelli DECT a 1800 Mhz: Telecom, Philips, Nokia, etc.

A causa dell'alta frequenza, della modulazione digitale, dell'utilizzo di tecniche di codifica digitali usate, i dati trasmessinon non sono intercettabili con un comune scanner ed è molto difficile la clonazione del telefono.

Hanno un grado di sicurezza molto più elevato dei precedenti e permettono l'utilizzo fuori dalla portata degli ascolti indesiderati.

I telefoni cordless sono molto comodi e pratici, ma l'acquisto non va lasciato al caso...

Se non volete spendere, fareste meglio ad usare ancora un telefono a filo.

Nel caso invece preferiate la comodità, rivolgetevi solo sull'acquisto di telefoni di qualità ed a connessione criptata, ce ne sono molti in commercio.

Costeranno sicuramente di più, ma incorrerete più difficilmente in problemi di ascolto indesiderati ed in pericoli di clonazione, che potrebbero far diventare salata la vostra bolletta telefonica.

Diversamente, il burlone o l'appassionato radio di turno che si divertono ad ascoltare le vostre telefonate, qualche soggetto interessato ad informazioni riservate o qualcuno interessato ad usare la vostra linea telefonica per effettuare chiamate, potrebbero avere la meglio ed agire a vostro danno...

Andrea Guzzo

Proteggere le apparecchiature informatiche da spikes e interferenze

Come proteggere le apparecchiature informatiche dagli spikes e da altre interferenze sulle reti di alimentazione e di segnale?

Gli spikes sono rapide variazioni di tensione a breve durata (da pochi a 100 e oltre millisecondi), capaci di arrecare danni permanenti ai circuiti elettronici o causarne disturbi e cattivo funzionamento, insieme ad altre interferenze ad evoluzione più lenta generalmente meno pericolose.

Tipicamente gli stadi più disturbati o interessati per primi sono i circuiti di alimentazione. Si presentano spesso sulle linee elettriche e di segnale che ci arrivano dall'esterno oppure sono generate sui nostri impianti per esempio da apparecchiature difettose o mal costruite.

Non mancano poi interferenze radio causate dalle più disperate sorgenti ed in alcuni casi molto insidiose.

Per proteggere le nostre apparecchiature informatiche da questi disturbi possiamo mettere in pratica in linea generale alcuni accorgimenti utili:

Andrea Guzzo

Gli spikes sono rapide variazioni di tensione a breve durata (da pochi a 100 e oltre millisecondi), capaci di arrecare danni permanenti ai circuiti elettronici o causarne disturbi e cattivo funzionamento, insieme ad altre interferenze ad evoluzione più lenta generalmente meno pericolose.

Tipicamente gli stadi più disturbati o interessati per primi sono i circuiti di alimentazione. Si presentano spesso sulle linee elettriche e di segnale che ci arrivano dall'esterno oppure sono generate sui nostri impianti per esempio da apparecchiature difettose o mal costruite.

Non mancano poi interferenze radio causate dalle più disperate sorgenti ed in alcuni casi molto insidiose.

Per proteggere le nostre apparecchiature informatiche da questi disturbi possiamo mettere in pratica in linea generale alcuni accorgimenti utili:

- utilizzare apparecchiature e materiale di buona qualità

- su PC desktop verificare l'impiego di alimentatori di buona qualità e con filtri EMI

- inserire gruppi di continuità del tipo senza commutazione e con trasformatore in ingresso

- applicare apparati di protezione: ciabatte, protezioni telefoniche etc.

- ridurre al massimo la vicinanza di altre sorgenti che possano causare interferenze

- utilizzare ove possibile soluzioni schermate

Andrea Guzzo

Il social engineering

Scopriamo che cos'è e come viene usato.

Il social engineering o ingegneria sociale è un termine usato molto nel settore informatico dove viene applicato nell'ambito dell'haking ma è una disciplina molto datata presa in prestito dall'ambito dello spionaggio e dalle attività d'inteligence.

Racchiude nel suo interno attività di studio, spionaggio, investigazione, manipolazione e persuasione dei soggetti finalizzata ad ottenere informazioni utili dalle persone o inducendole a muoversi, pensare e fare azioni utili per i nostri scopi.

Ci si avvale dell'arte della finzione, della dissimulazione, nascondendo la propria vera identità ed obiettivi e assumendo di volta in volta anche identità diverse, in certi ambiti può essere un'attività anche altamente rischiosa.

E' una delle strategie più comuni utilizzate in ambito militare, politico, sociale e d'inteligence.

L'attacco quindi può essere realizzato da una singola persona come da un gruppo e rivolto ad un singolo individuo come a gruppi o masse di persone.

Pazienza, determinazione, intuito, capacità di osservazione e deduzione, di analisi, di sintesi, capacità di mentire e dissimulare, nozioni di psicologia ed altre conoscenze, sono importanti ed in molti casi fondamentali per poter arrivare al proprio obiettivo con successo.

A grandi linee il sistema di attacco inizia sempre cercando tutte le informazioni utili sulla vittima prescelta, è necessario acquisire le informazioni nel modo più completo possibile e procedere poi ad una verifica dei dati ottenuti.

Per ottenere le informazioni, il sistema di attacco verso la vittima può essere sostanzialmente diviso in tre strategie diverse:

- Acqusire le informazioni utili solo in modalità indiretta, ossia senza entrare mai in contatto con la vittima, si può applicare per esempio ottenendo informazioni da altre persone (segretarie, colleghi di lavoro, conoscenti, familiari, etc.), acquisendo o sottraendo materiale audio, video, cartaceo o digitale, apparecchiature elettroniche usate dalla vittima, importanti anche le intercettazioni ambientali e telefoniche, studi psicologici e comportamentali del soggetto (molto utili anche nel caso in cui l'obiettivo sia un gruppo o una massa di persone) etc.

- Acquisire le informazioni entrando in contatto diretto con la vittima attraverso la frequentazione, se si riesce a comunicare fiducia e a suscitare interesse la vittima diventa molto vulnerabile, può abbassare la propria guardia e darvi molte informazioni che in altre situazioni non vi avrebbe mai rivelato, è in una posizione comunque dove può risultare più efficace un vostro tentativo di controllo.

- Acqusire le informazioni utilizzando una tecnica mista, in questo caso si applicano le due strategie sopracitate.

Successivamente si passa alla seconda fase, ossia l'elaborazione di una strategia o piano di attacco, è importante dire che questa fase non deve prendere necessariamente il posto alla prima, ma può anche viaggiare in parallelo, per aumentare le probabilità di successo è necessario che la pianificazione sia la più dettagliata possibile e ricca di piani alternativi, nel caso qualcosa vada storto.

A questo punto si passa alla fase finale di attacco vero e proprio atta a colpire la vittima o le vittime e arrivare al proprio obiettivo.

L'elaborazione e la realizzazione di ogni passaggio o dell'intera operazione possono richiedere da poche ore a tempistiche molto lunghe, talvolta anche anni, è tutto relativo alla complessità del piano e dell'obiettivo.

Il social engineering o ingegneria sociale è in realtà una materia molto complessa ed applicata in tantissimi ambiti, anche quelli più quotidiani della nostra vita, maggiori sono igli interessi in gioco nell'ottenere un risultato e più forti e complesse sono le strategie applicate, non a caso, tra gli ambiti più coinvolti troviamo: l'ambito politico, militare, economico ed ovviamente il più importante, ossia quello sociale in genere.

Possiamo dire che il social engineering è una disciplina sociale molto complessa ed articolata che interessa tangenzialmente molti ambiti ed altre discipline.

E' in poche parole: l'arte dell'acquisire, studiare, carpire informazioni, dirigere ed infine portare a termine i propri obiettivi.

Andrea Guzzo

Il social engineering o ingegneria sociale è un termine usato molto nel settore informatico dove viene applicato nell'ambito dell'haking ma è una disciplina molto datata presa in prestito dall'ambito dello spionaggio e dalle attività d'inteligence.

Racchiude nel suo interno attività di studio, spionaggio, investigazione, manipolazione e persuasione dei soggetti finalizzata ad ottenere informazioni utili dalle persone o inducendole a muoversi, pensare e fare azioni utili per i nostri scopi.

Ci si avvale dell'arte della finzione, della dissimulazione, nascondendo la propria vera identità ed obiettivi e assumendo di volta in volta anche identità diverse, in certi ambiti può essere un'attività anche altamente rischiosa.

E' una delle strategie più comuni utilizzate in ambito militare, politico, sociale e d'inteligence.

L'attacco quindi può essere realizzato da una singola persona come da un gruppo e rivolto ad un singolo individuo come a gruppi o masse di persone.

Pazienza, determinazione, intuito, capacità di osservazione e deduzione, di analisi, di sintesi, capacità di mentire e dissimulare, nozioni di psicologia ed altre conoscenze, sono importanti ed in molti casi fondamentali per poter arrivare al proprio obiettivo con successo.

A grandi linee il sistema di attacco inizia sempre cercando tutte le informazioni utili sulla vittima prescelta, è necessario acquisire le informazioni nel modo più completo possibile e procedere poi ad una verifica dei dati ottenuti.

Per ottenere le informazioni, il sistema di attacco verso la vittima può essere sostanzialmente diviso in tre strategie diverse:

- Acqusire le informazioni utili solo in modalità indiretta, ossia senza entrare mai in contatto con la vittima, si può applicare per esempio ottenendo informazioni da altre persone (segretarie, colleghi di lavoro, conoscenti, familiari, etc.), acquisendo o sottraendo materiale audio, video, cartaceo o digitale, apparecchiature elettroniche usate dalla vittima, importanti anche le intercettazioni ambientali e telefoniche, studi psicologici e comportamentali del soggetto (molto utili anche nel caso in cui l'obiettivo sia un gruppo o una massa di persone) etc.

- Acquisire le informazioni entrando in contatto diretto con la vittima attraverso la frequentazione, se si riesce a comunicare fiducia e a suscitare interesse la vittima diventa molto vulnerabile, può abbassare la propria guardia e darvi molte informazioni che in altre situazioni non vi avrebbe mai rivelato, è in una posizione comunque dove può risultare più efficace un vostro tentativo di controllo.

- Acqusire le informazioni utilizzando una tecnica mista, in questo caso si applicano le due strategie sopracitate.

Successivamente si passa alla seconda fase, ossia l'elaborazione di una strategia o piano di attacco, è importante dire che questa fase non deve prendere necessariamente il posto alla prima, ma può anche viaggiare in parallelo, per aumentare le probabilità di successo è necessario che la pianificazione sia la più dettagliata possibile e ricca di piani alternativi, nel caso qualcosa vada storto.

A questo punto si passa alla fase finale di attacco vero e proprio atta a colpire la vittima o le vittime e arrivare al proprio obiettivo.

L'elaborazione e la realizzazione di ogni passaggio o dell'intera operazione possono richiedere da poche ore a tempistiche molto lunghe, talvolta anche anni, è tutto relativo alla complessità del piano e dell'obiettivo.

Il social engineering o ingegneria sociale è in realtà una materia molto complessa ed applicata in tantissimi ambiti, anche quelli più quotidiani della nostra vita, maggiori sono igli interessi in gioco nell'ottenere un risultato e più forti e complesse sono le strategie applicate, non a caso, tra gli ambiti più coinvolti troviamo: l'ambito politico, militare, economico ed ovviamente il più importante, ossia quello sociale in genere.

Possiamo dire che il social engineering è una disciplina sociale molto complessa ed articolata che interessa tangenzialmente molti ambiti ed altre discipline.

E' in poche parole: l'arte dell'acquisire, studiare, carpire informazioni, dirigere ed infine portare a termine i propri obiettivi.

Andrea Guzzo

Sostituzione condensatori gonfi o con perdite di dielettrico

Il problema dei condensatori gonfi o deformati.

I condensatori sono tra i componenti più comuni ed utilizzati in elettronica, in particolare quelli elettrolitici, molto usati per le loro alte capacità di accumulo unita al bassissimo costo.

Sono tra i componenti meno tenuti in considerazione in fase progettuale e costruttiva, spesso vengono fatti lavorare a valori o tensioni di lavoro limite o posizionati in punti critici dove non riescono a dissipare facilmente il calore prodotto.

Talvolta viene anche scelta componentistica alquanto scadente e non corrispondente ai valori nominali dichiarati.

Uno dei problemi più comuni ai quali vanno incontro è il loro rigonfiamento, spesso causato da condizioni critiche di lavoro dove l'elettrolita contenuto all'interno, raggiungendo temperature relativamente elevate, aumentando di volume e indotto alla vaporizzazione, deforma l'involucro metallico causandone il rigonfiamento o l'esplosione, con conseguente fuoriuscita di elettrolita.

Questo problema altera completamente le caratteristiche del condensatore, il quale diventa critico per il circuito e per il suo funzionamento corretto, causando spesso anomalie apparentemente inspiegabili della scheda madre o di altre schede o periferiche.

I guasti causati da condensatori mal funzionanti sono abbastanza comuni, talvolta il circuito interessato riesce a compensare il mal funzionamento che in ogni caso comunque, si riverserà su altri componenti, creando la possibile condizione di una serie di guasti a catena.

Quali soluzioni possiamo dunque adottare?

Inutile dire che un condensatore non integro nel suo funzionamento anche se non dà problemi apparenti nell'immediato prima o poi li creerà.

Guardando la questione sotto il profilo elettronico io preferisco optare per la sostituzione del componente, anche se ciò comunque non è una scelta senza rischi.

E' necessario considerare che si lavora generalmente su schede delicate con circuiti multistrato e con piste in rame molto sottili, chi quindi decidesse di optare per questa scelta faccia molta attenzione. Per chi invece non ha la capacità e le competenze le strade sostanzialmente sono due: lasciare che la scheda lavori sino alla comparsa del guasto e procedere alla sua sostituzione o optare per una scelta migliore, ossia anticipare il guasto con la sostituzione della scheda interessata, in modo da scongiurare ulteriori danni ad altri apparati.

Andrea Guzzo

Reti powerline

La rete dati sull'impanto elettrico.

Il sistema Powerline è ancora poco usato, consiste nel trasferire i dati internet sull'impianto elettrico, può essere una valida alternativa alla rete WiFi o una sua soluzione integrativa.

In alcuni casi risulta più costosa alla soluzione wireless ma porta con se anche alcuni indubbi vantaggi, vediamone alcuni:

Possiamo dire che questo sistema in realtà non nuovo di trasporto dei dati (utilizza lo stesso principio degli interfoni di una volta), può permetterci di portare i dati della rete in modo molto elastico, fornendoci alcune valide alternative al cavo ethernet ed alla rete wireless.

E' una soluzione di ripiego, che ovviamente non presenta la stessa sicurezza su dati, rispetto alle connessioni via cavo o in fibra.

Andrea Guzzo - ex pubblicazione 07/12/201

Il sistema Powerline è ancora poco usato, consiste nel trasferire i dati internet sull'impianto elettrico, può essere una valida alternativa alla rete WiFi o una sua soluzione integrativa.

In alcuni casi risulta più costosa alla soluzione wireless ma porta con se anche alcuni indubbi vantaggi, vediamone alcuni:

- la possibilità di portare il segnale di rete senza la necessità di aggiungere cavi ethernet, o raggiungere punti dove il WiFi risulta impraticabile.

- trasferire il segnale sulla corrente elettrica per commutarlo in segnale wireless ed aggirare quindi degli ostacoli;

- portare il segnale in punti molto lontani;

- portare il segnale in modo selettivo ai vari computer;

- se le condizioni dell'impianto elettrico lo consentono, trasferire il segnale in modo stabile con una buona larghezza di banda.

Possiamo dire che questo sistema in realtà non nuovo di trasporto dei dati (utilizza lo stesso principio degli interfoni di una volta), può permetterci di portare i dati della rete in modo molto elastico, fornendoci alcune valide alternative al cavo ethernet ed alla rete wireless.

E' una soluzione di ripiego, che ovviamente non presenta la stessa sicurezza su dati, rispetto alle connessioni via cavo o in fibra.

Andrea Guzzo - ex pubblicazione 07/12/201

Schemi per filtri EMI

ATTENZIONE: i filtri sopra illustrati perdono di ogni efficacia se non collegati alla dispersione di Terra!

Andrea Guzzo

La polvere, nemica delle apparecchiature informatiche

Difendiamo i nostri sistemi informatici dalla polvere.

La polvere è d'appertutto, niente di più banale e comune, eppure perchè affrontare questo problema in relazione alle apparecchiature informatiche?

Il problema è nel fatto della sua presenza così scontata, la polvere è una dei nemici più insidiosi delle apparecchiature informatiche eppure quasi nessuno se ne accorge.

Noi tecnici sappiamo bene quanti problemi sia in grado di procurare, spesso troviamo i dissipatori delle CPU letteralmente intasati e le schede letteralmente coperte da un velo non indifferente.

Per chi non lo sapesse o non avesse mai preso in considerazione il problema, sappia che la polvere è in grado di procurare molti danni, agisce in modo subdolo e lentamente nel tempo. Oltre a rallentare il movimento delle ventole di raffreddamento e ad intasare i dissipatori, con la sua coltre può favorire l'accumulo di cariche elettrostatiche, di umidità e la cosa più pericolosa; impedisce la dissipazione del calore, causando un surriscaldamento delle schede elettroniche, con conseguente bruciatura di piste e componenti.

Per aumentare la durata delle nostre apparecchiature basterebbero in realtà pochi accorgimenti, come ad esempio quello di non tenete i box dei pc da tavolo direttamente sul pavimento ma leggermente rialzati, coprire le apparecchiature non in uso, in modo da evitare l'accumulo di polvere, specialmente se in luoghi molto polverosi e soprattutto, utilizzare di tanto in tanto l'aria compressa (per esempio quella in bomboletta) per pulire l'interno dei pc da tavolo, le tastiere, i sistemi di raffreddamento dei portatili e le griglie di ventilazione in genere di monitor e altre apparecchiature.

Andrea Guzzo

La polvere è d'appertutto, niente di più banale e comune, eppure perchè affrontare questo problema in relazione alle apparecchiature informatiche?

Il problema è nel fatto della sua presenza così scontata, la polvere è una dei nemici più insidiosi delle apparecchiature informatiche eppure quasi nessuno se ne accorge.

Noi tecnici sappiamo bene quanti problemi sia in grado di procurare, spesso troviamo i dissipatori delle CPU letteralmente intasati e le schede letteralmente coperte da un velo non indifferente.

Per chi non lo sapesse o non avesse mai preso in considerazione il problema, sappia che la polvere è in grado di procurare molti danni, agisce in modo subdolo e lentamente nel tempo. Oltre a rallentare il movimento delle ventole di raffreddamento e ad intasare i dissipatori, con la sua coltre può favorire l'accumulo di cariche elettrostatiche, di umidità e la cosa più pericolosa; impedisce la dissipazione del calore, causando un surriscaldamento delle schede elettroniche, con conseguente bruciatura di piste e componenti.

Per aumentare la durata delle nostre apparecchiature basterebbero in realtà pochi accorgimenti, come ad esempio quello di non tenete i box dei pc da tavolo direttamente sul pavimento ma leggermente rialzati, coprire le apparecchiature non in uso, in modo da evitare l'accumulo di polvere, specialmente se in luoghi molto polverosi e soprattutto, utilizzare di tanto in tanto l'aria compressa (per esempio quella in bomboletta) per pulire l'interno dei pc da tavolo, le tastiere, i sistemi di raffreddamento dei portatili e le griglie di ventilazione in genere di monitor e altre apparecchiature.

Andrea Guzzo

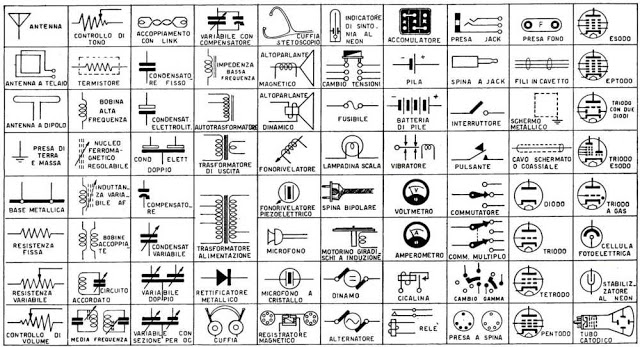

Simboli elettronici

Pin-out ATX standard connectors

Valori standard Diodi Zener bassa tensione

Tensioni diodi ZENER

2,0 – 2,2 – 2,4 – 2,7

3,0 – 3,3 – 3,6 – 3,9

4,3 – 4,7

5,1 – 5,6

6,2 – 6,8

7,5

8,2

9,1

10 – 11 – 12 – 13 – 15 – 16 – 18

20 – 22 – 24 – 27

30 – 33 – 36 – 39

43 – 47

51 – 56

62 – 68

75

82

91

100 – 110 – 120 – 130 – 150 – 160 – 180

200

Andrea Guzzo - ex pubblicazione 14/01/2013

2,0 – 2,2 – 2,4 – 2,7

3,0 – 3,3 – 3,6 – 3,9

4,3 – 4,7

5,1 – 5,6

6,2 – 6,8

7,5

8,2

9,1

10 – 11 – 12 – 13 – 15 – 16 – 18

20 – 22 – 24 – 27

30 – 33 – 36 – 39

43 – 47

51 – 56

62 – 68

75

82

91

100 – 110 – 120 – 130 – 150 – 160 – 180

200

Andrea Guzzo - ex pubblicazione 14/01/2013

Pin-out connettori USB 2.0 serie A e B

TEMPEST technologies (Transmitted Electro-Magnetic Pulse/Energy Standards and Testing)

Alcuni sistemi di spionaggio poco conosciuti, ma non per questo poco usati nello spionaggio industriale.

Quando parlo di sicurezza con i miei interlocutori, faccio generalmente una fatica immensa nel far comprendere quali possano essere le reali problematiche in gioco. La sicurezza, è alcune volte recepita ed applicata in maniera distorta, ed uno degli errori più comuni è quello di analizzare le problematiche relative solo al settore interessato.

La SICUREZZA intesa nel concetto più profondo del termine, va vista e interpretata da diverse angolazioni, parliamo di un processo nel quale devono necessariamente convergere più conoscenze tecniche.

Nel campo informatico per esempio il concetto di sicurezza è estremamente limitato, in realtà ne sono vittime anche gli stessi specialisti del settore, e uno degli errori più comuni è quello di non comprendere per esempio, come i processi di sicurezza, siano strettamente legati a molte problematiche, come quelle elettroniche. In questo articolo, vorrei proprio esporre delle problematiche poco conosciute che possano fare da esempio.

Prima però di terminare questa premessa ed addentrarci in un argomento che reputo molto interessante, vorrei sottolineare come molte tecnologie poco conosciute ed usate possano essere molto pericolose.

A cosa pensereste se vi dicessi, che già da molto tempo, esistono tecnologie che permetterebbero attraverso l'intercettazione di onde e campi elettromagnetici, di riprodurre a distanza per esempio quello che state visualizzando sul monitor del vostro PC?

Per quanto questa affermazione possa sembrare fantascientifica, stiamo parlando di pura realtà...

Addentriamoci quindi in un argomento interessantissimo, legato a spionaggio e controspionaggio, parliamo di TEMPEST (Transmitted Electro-Magnetic Pulse/Energy Standards and Testing).

TEMPEST è una tecnologia non nuova, le prime teorie sulla ricodifica dei campi elettromagnetici, sono apparse per esempio nella letteratura almeno intorno al 1967, (escludendo il TEMPEST sonoro che comunque è molto più datato o quello luminoso, più recente) ed a partire dalle prime formulazioni, queste teorie e tecniche, hanno suscitato via via sempre più interesse negli ambenti tecnologici e di ricerca.

TEMPEST è frutto di ricerche universitarie e di sperimentazioni, perfezionato in ambito di intelligence e militare, è ormai usato e conosciuto in tutti i paesi. Le attrezzature utilizzate ad alti livelli sono in grado di captare segnali elettromagnetici, acustici o luminosi provenienti da apparecchiature elettriche ed elettroniche, ambienti, superfici, segnali luminosi, a seconda dei casi anche a diverse centinaia di metri, la distanza varia a seconda delle apparecchiature usate, dal tipo di segnale da captare e dalle condizioni critiche.

Essendo una tecnologia ormai conosciuta anche in ambito civile, viene usata nello spionaggio industriale. Senza ricorrere ad apparecchiature di altissimo livello, in alcuni casi anche con spese "esigue", si riescono ad utilizzare apparati a basso costo per carpire informazioni utili.

Ma cosa si può fare con questa tecnologia? Si possono per esempio vedere a distanza le immagini riprodotte sul monitor del vostro computer, sapere quali tasti state premendo sulla tastiera di un PC o di un cellulare, vedere le immagini dei monitor delle vostre telecamere di videosorveglianza, intercettare e decodificare segnali luminosi, ascoltare rumori ambientali e molto di più. TEMPEST prima di essere una tecnologia, è una strategia che si interessa di rilevare a distanza, dei segnali di diversa entità impercettibili spesso all'uomo, ma non alle apparecchiature elettroniche, che appositamente adattate o costruite, permettono quindi di reinterpretare i segnali e ricostruire le informazioni.

In queste due fotografie consecutive, potete vedere un esempio di tecnologia TEMPEST realizzata con apparecchiature amatoriali. Sono captati i segnali emessi da un monitor all'interno di un'altra stanza dello stesso appartamento:

In queste due foto potete vedere un ricevitore TEMPEST test elettromagnetico, completo di apparato ricevente, monitor, antenna.

(Tanaka Hidema et al. NICT - Journal of the National Institute of Information and Communications Technology Vol. 52 Nos. 1/2 2005 - fig. 1 pag. 215)

In quest'altra foto invece, potete vedere un ricevitore TEMPEST test, preparato per captare le emissioni elettromagnetiche del PC (posizionato di fronte e visibile al fondo del laboratorio), e visualizzare le informazioni presenti sul monitor,

(Tanaka Hidema et al. NICT - Journal of the National Institute of Information and Communications Technology Vol. 52 Nos. 1/2 2005 - fig. 12 pag. 219)

Questo illustrato di seguito è un sistema professionale di alta gamma, il DSI-1550A TEMPEST Test System, prodotto dalla Dynamic Sciences International Inc.

Si può realizzare un sistema anche attraverso apparecchiature piccole e compatte a prezzi contenuti...

Come ho accennato, i sistemi TEMPEST coinvolgono anche il campo dell'acustica, qui di seguito una vista d'insieme di alcune apparecchiature utilizzate.

Rispetto ai sistemi TEMPEST elettromagnetici, il TEMPEST acustico può comportare in alcuni casi soluzioni molto semplici ed economiche, si fa uso di sistemi di intercettazione audio con l'ausilio di microfoni ambientali, omnidirezionali o direzionali, puntati verso l'ambiente da intercettare (talvolta con l'ausilio di parabole). Si usano anche microfoni adatti per captare vibrazioni attraverso muri, vetri, ecc.. Nei sistemi più complessi si fa largo uso anche di apparati laser che opportunamente puntati, captano le vibrazioni sulle superfici.

Il TEMPEST acustico, sul quale ho condotto molti esperimenti presenta infinite possibilità, viene per esempio particolarmente usato, nel caso in cui sia impossibile o rischioso piazzare microspie, apparati di registrazione (a nastro o a supporto solido) in ambienti direttamente inaccessibili o sottoposti a controlli e bonifiche ambientali preventive.

Le fonti sonore intercettate possono essere elaborate in fase successiva, riequalizzate e filtrate, si arriva persino ad intercettare il rumore dei tasti premuti sulla tastiera del PC, di apparecchiature telefoniche, ecc., molte delle quali emettono suoni con frequenze diverse durante la pressione dei vari tasti (ecco perchè in taluni casi una tastiera afona e con pulsanti in gomma può risultare molto più discreta...).

Spesso la fase di pulizia e rielaborazione del segnale rappresenta la parte più lunga e impegnativa del lavoro, si usano programmi professionali per l'elaborazione del suono, software vari, sistemi euristici appositamente progettati per imparare ad interpretare i segnali. E' persino possibile addestrare un software perchè possa riconoscere i vari soggetti a partire dai diversi stili di battitura sulla tastiera, tipici di ogni persona.

Il TEMPEST acustico può raggiungere quindi livelli anche molto complessi ed essere anche nei casi più impensabili, molto efficace e soprattutto discreto...

Nell'ambito invece del TEMPEST ottico, parliamo di sistemi molto particolari, mirati a captare segnali luminosi come quelli di un LED, di un laser, segnali infrarossi, ecc.

In alcune apparecchiature per esempio, le sorgenti luminose vengono modulate in parallelo ai dati trattati, se la fonte luminosa viene intercettata, è possibile tentare una ricodifica. E' una tecnologia molto particolare sulla quale non si conoscono ancora tutte le possibilità adottate, molte soluzioni d'impiego sono ancora riservate.

Nella figura illustrata qui sopra possiamo vedere una fotocellula di comune uso industriale che, combinata con apparati ottici, può essere per esempio utilizzata per decodificare segnali luminosi a distanza.

Per farvi un esempio pratico, e dimostrarvi come addirittura diverse apparecchiature molto semplici di uso quotidiano possano intercettare e vedere quello che noi a volte non vediamo ad occhio nudo, ho effettuato questo semplice esperimento:

ho utilizzato un semplice telecomando TV che come forse alcuni di voi sapranno, emette dei segnali infrarossi, ho fotografato il segnale luminoso emesso dal LED, nelle foto qui di seguito potete vedere il risultato:

Il segnale luminoso emesso è rilevabile da webcam, telecamere, macchine fotografiche, cellulari, ecc. Dall'inquadratura del display dell'apparecchio usato per la ripresa, è possibile vedere il LED accendersi e spegnersi ripetutamente con una determinata frequenza che cambia a seconda del tasto del telecomando selezionato, lo stesso segnale è rilevabile anche da apparecchiature professionali di laboratorio elettronico.

Sarebbe quindi possibile in un caso simile a questo, rilevare la fonte emettitrice del segnale luminoso, estrapolare le informazioni utili o clonare l'apparecchiatura. Il problema fondamentale è quello di eliminare le interferenze e ricostruire il segnale nel modo più fedele possibile...

NOTA - L'esperimento illustrato è stato proposto solo ai fini divulgativi, normalmente non causa problemi o anomalie alle apparecchiature ma in taluni casi può però causare anomalie di funzionamento temporanee. Nella maggior parte dei casi risolvibile con lo spegnimento e riaccensione dell'apparecchio, in ogni caso, nel caso decideste di riprodurlo, eseguitelo solo se siete in grado di comprendere esattamente quello che state facendo e solo sotto la vostra completa responsabilità!

Questo è un semplice esempio del principio, di come si possano intercettare i segnali lungo i cavi per poi essere decodificati:

quest'ultimo esempio può essere applicato su cavi ethernet, cavi telefonici, cavi elettrici nel caso di sistemi ad onde convogliate, ecc. La soluzione è possibile anche nei casi in cui non vengano adottati sistemi di schermatura appositamente studiati.

Tutti i sistemi TEMPEST citati possono essere utilizzati in modalità singola o promiscua, in base alle necessita. I sistemi di difesa possono essere anche molto costosi, il principio si basa fondamentalmente su schermature elettromagnetiche, generazione di campi elettromagnetici di disturbo, e sullo stesso principio, emissioni di frequenze audio (al di fuori della soglia udibile), interferenze luminose (al di fuori della soglia visibile), sistemi accurati di insonorizzazione.

I sistemi di difesa più efficaci comprendono l'uso di più soluzioni, come già accennato questi sistemi sono usati in modo particolare in ambito d'intelligence e militare, ma sono ormai applicati anche nell'ambito dello spionaggio industriale.

Ovviamente il rischio di furto di informazioni importanti e riservate è sempre proporzionato alla tipologia della propria attività, ma nel caso si parli per esempio di sicurezza informatica, in taluni casi determinate problematiche qui esposte dovrebbero essere prese seriamente in esame...

Nello svolgere il mio lavoro di consulente nel settore sicurezza, vedo quotidianamente soluzioni dove si tende a lasciare il malintenzionato fuori dalla porta per poi inavvertitamente spalancargli le finestre, o lasciargli aperta la porta sul retro. Questo atteggiamento ovviamente non voluto è causato spesso da chiusure mentali, modalità di ragionamento a scomparti, approcci sbagliati al problema, ecc.

Nel corso della mia formazione professionale ho dovuto inevitabilmente accedere a molte discipline diverse, quali l'elettrotecnica e l'elettronica, l'informatica, la psicologia con le varie ramificazioni e tante altre, la formazione e lo studio continuo diventano ad un certo livello importantissimi ed imprescindibili

Non è possibile specialmente nel campo della security avere approcci corretti alla prevenzione, senza avere la più ampia visione possibile di tutte le problematiche coinvolte, questo non lo dico per presunzione ma per coscienza. Affinchè possano migliorare le cose, credo che sia necessario prima di tutto prendere consapevolezza del fatto che possano esistere molte problematiche, ed avere poi la seria intenzione di risolverle...

NOTA - I temi trattati in questo articolo sono stati esposti a puro titolo divulgativo, l'autore non si assume nessuna responsabilità in relazione all'uso improprio di queste tecnologie e da danni causati verso terzi!

Andrea Guzzo - ex pubblicazione 06/02/2011

Quando parlo di sicurezza con i miei interlocutori, faccio generalmente una fatica immensa nel far comprendere quali possano essere le reali problematiche in gioco. La sicurezza, è alcune volte recepita ed applicata in maniera distorta, ed uno degli errori più comuni è quello di analizzare le problematiche relative solo al settore interessato.

La SICUREZZA intesa nel concetto più profondo del termine, va vista e interpretata da diverse angolazioni, parliamo di un processo nel quale devono necessariamente convergere più conoscenze tecniche.

Nel campo informatico per esempio il concetto di sicurezza è estremamente limitato, in realtà ne sono vittime anche gli stessi specialisti del settore, e uno degli errori più comuni è quello di non comprendere per esempio, come i processi di sicurezza, siano strettamente legati a molte problematiche, come quelle elettroniche. In questo articolo, vorrei proprio esporre delle problematiche poco conosciute che possano fare da esempio.

Prima però di terminare questa premessa ed addentrarci in un argomento che reputo molto interessante, vorrei sottolineare come molte tecnologie poco conosciute ed usate possano essere molto pericolose.

A cosa pensereste se vi dicessi, che già da molto tempo, esistono tecnologie che permetterebbero attraverso l'intercettazione di onde e campi elettromagnetici, di riprodurre a distanza per esempio quello che state visualizzando sul monitor del vostro PC?

Per quanto questa affermazione possa sembrare fantascientifica, stiamo parlando di pura realtà...

Addentriamoci quindi in un argomento interessantissimo, legato a spionaggio e controspionaggio, parliamo di TEMPEST (Transmitted Electro-Magnetic Pulse/Energy Standards and Testing).

TEMPEST è una tecnologia non nuova, le prime teorie sulla ricodifica dei campi elettromagnetici, sono apparse per esempio nella letteratura almeno intorno al 1967, (escludendo il TEMPEST sonoro che comunque è molto più datato o quello luminoso, più recente) ed a partire dalle prime formulazioni, queste teorie e tecniche, hanno suscitato via via sempre più interesse negli ambenti tecnologici e di ricerca.

TEMPEST è frutto di ricerche universitarie e di sperimentazioni, perfezionato in ambito di intelligence e militare, è ormai usato e conosciuto in tutti i paesi. Le attrezzature utilizzate ad alti livelli sono in grado di captare segnali elettromagnetici, acustici o luminosi provenienti da apparecchiature elettriche ed elettroniche, ambienti, superfici, segnali luminosi, a seconda dei casi anche a diverse centinaia di metri, la distanza varia a seconda delle apparecchiature usate, dal tipo di segnale da captare e dalle condizioni critiche.

Essendo una tecnologia ormai conosciuta anche in ambito civile, viene usata nello spionaggio industriale. Senza ricorrere ad apparecchiature di altissimo livello, in alcuni casi anche con spese "esigue", si riescono ad utilizzare apparati a basso costo per carpire informazioni utili.

Ma cosa si può fare con questa tecnologia? Si possono per esempio vedere a distanza le immagini riprodotte sul monitor del vostro computer, sapere quali tasti state premendo sulla tastiera di un PC o di un cellulare, vedere le immagini dei monitor delle vostre telecamere di videosorveglianza, intercettare e decodificare segnali luminosi, ascoltare rumori ambientali e molto di più. TEMPEST prima di essere una tecnologia, è una strategia che si interessa di rilevare a distanza, dei segnali di diversa entità impercettibili spesso all'uomo, ma non alle apparecchiature elettroniche, che appositamente adattate o costruite, permettono quindi di reinterpretare i segnali e ricostruire le informazioni.

In queste due fotografie consecutive, potete vedere un esempio di tecnologia TEMPEST realizzata con apparecchiature amatoriali. Sono captati i segnali emessi da un monitor all'interno di un'altra stanza dello stesso appartamento:

|

| Esperimento e foto di Flavio Bernadotti |

In queste due foto potete vedere un ricevitore TEMPEST test elettromagnetico, completo di apparato ricevente, monitor, antenna.

|

| Fig. 1 |

(Tanaka Hidema et al. NICT - Journal of the National Institute of Information and Communications Technology Vol. 52 Nos. 1/2 2005 - fig. 1 pag. 215)

In quest'altra foto invece, potete vedere un ricevitore TEMPEST test, preparato per captare le emissioni elettromagnetiche del PC (posizionato di fronte e visibile al fondo del laboratorio), e visualizzare le informazioni presenti sul monitor,

|

| Fig. 12 |

(Tanaka Hidema et al. NICT - Journal of the National Institute of Information and Communications Technology Vol. 52 Nos. 1/2 2005 - fig. 12 pag. 219)

Questo illustrato di seguito è un sistema professionale di alta gamma, il DSI-1550A TEMPEST Test System, prodotto dalla Dynamic Sciences International Inc.

Si può realizzare un sistema anche attraverso apparecchiature piccole e compatte a prezzi contenuti...

Come ho accennato, i sistemi TEMPEST coinvolgono anche il campo dell'acustica, qui di seguito una vista d'insieme di alcune apparecchiature utilizzate.

Rispetto ai sistemi TEMPEST elettromagnetici, il TEMPEST acustico può comportare in alcuni casi soluzioni molto semplici ed economiche, si fa uso di sistemi di intercettazione audio con l'ausilio di microfoni ambientali, omnidirezionali o direzionali, puntati verso l'ambiente da intercettare (talvolta con l'ausilio di parabole). Si usano anche microfoni adatti per captare vibrazioni attraverso muri, vetri, ecc.. Nei sistemi più complessi si fa largo uso anche di apparati laser che opportunamente puntati, captano le vibrazioni sulle superfici.

Il TEMPEST acustico, sul quale ho condotto molti esperimenti presenta infinite possibilità, viene per esempio particolarmente usato, nel caso in cui sia impossibile o rischioso piazzare microspie, apparati di registrazione (a nastro o a supporto solido) in ambienti direttamente inaccessibili o sottoposti a controlli e bonifiche ambientali preventive.

Le fonti sonore intercettate possono essere elaborate in fase successiva, riequalizzate e filtrate, si arriva persino ad intercettare il rumore dei tasti premuti sulla tastiera del PC, di apparecchiature telefoniche, ecc., molte delle quali emettono suoni con frequenze diverse durante la pressione dei vari tasti (ecco perchè in taluni casi una tastiera afona e con pulsanti in gomma può risultare molto più discreta...).